Endgeräte im Bildungskontext integrieren und verwalten

| Site: | Hamburg Open Online University |

| Course: | Endgeräte in der beruflichen Bildung |

| Book: | Endgeräte im Bildungskontext integrieren und verwalten |

| Printed by: | Guest user |

| Date: | Wednesday, 4 March 2026, 7:20 AM |

Description

Informationen

1. Worum geht es?

Die Betrachtung von Endgeräten im Bildungskontext ist nicht nur anhand der Klassifizierung von Gerätetypen und deren Software, von Kompetenzen in einer digitalen Welt und Potentialen von digitalen Medien im Bildungskontext relevant, sondern auch Konzepte der Integration von Endgeräten im Bildungskontext und der Umgang mit heterogenen Endgeräten im Unterrichtskontext sind zu beachten.

Wichtige Fragen sind hier:

- Was sind die grundlegenden Konzepte der Integration von Endgeräten im Bildungskontext, wo liegen deren Stärken und welche Herausforderungen entstehen mit ihnen?

- Wie können Endgeräte im Schulnetz administriert werden?

2. Konzepte zur Nutzung und Integration von Endgeräten im Bildungskontext

In einer historischen Betrachtung steht die Nutzung und Integration von technischen Geräten im Bildungskontext im starken Zusammenhang mit der zentralen Beschaffung und Verwaltung durch die Bildungsinstitutionen. Durch die zunehmende Digitalisierung und den damit einhergehenden, tiefgreifenden Einfluss von digitalen Medien in Alltag und Berufsleben, sind hier aber auch Transformationsprozesse hin zu anderen Konzepten des Endgeräteeinsatzes zu beobachten.

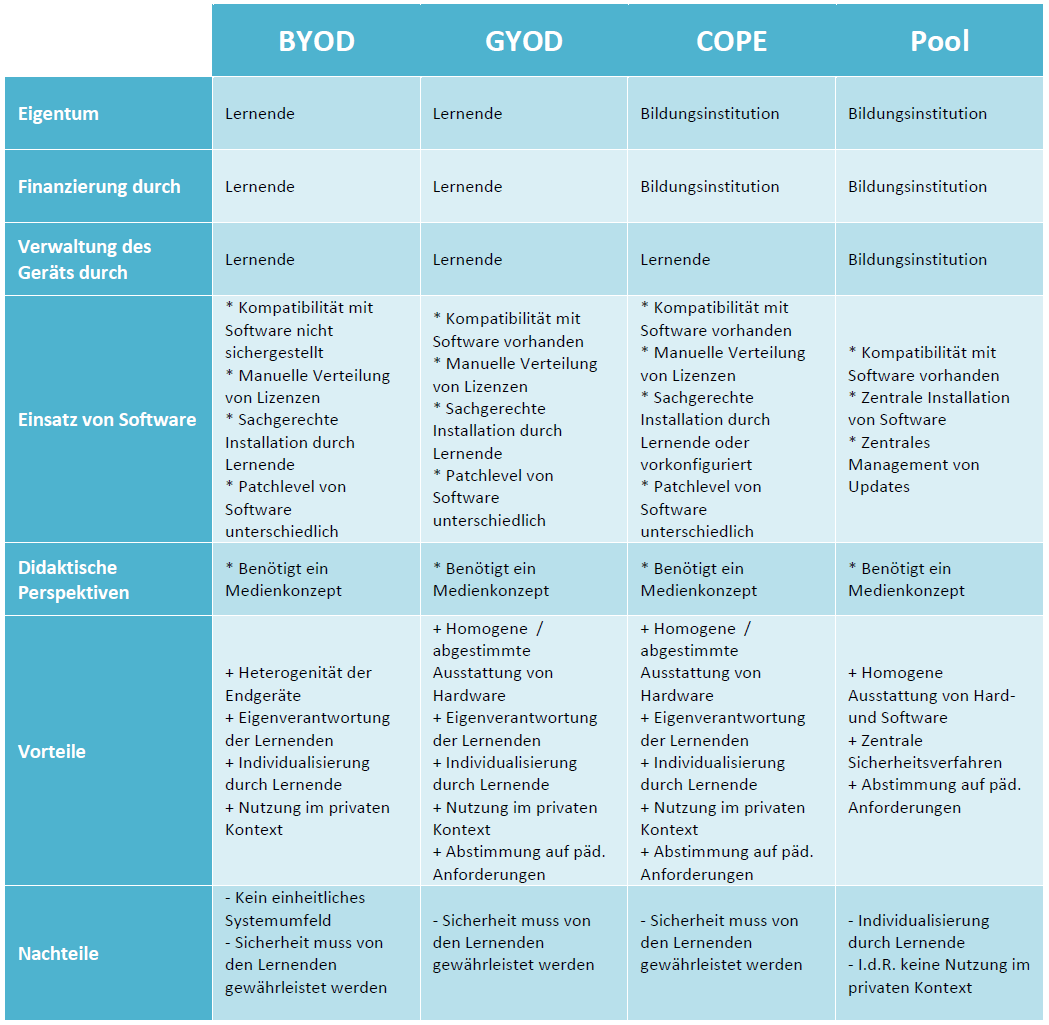

Bildungsinstitutionen als auch Lehrende stehen dabei vor der Frage, welche Konzepte am besten in den spezifischen Infrastrukturen und didaktischen Umgebungen umgesetzt werden können, aber auch vor der Herausforderung, Geräte und Infrastruktur entsprechend zu planen und zu integrieren. Hierbei sind viele Abwägungen auf organisatorischer, technischer, pädagogischer und individueller Ebene treffen. Konzepte der Nutzung und Integration von Endgeräten gibt es in unterschiedlichen Graden der Ausdifferenzierung, im Bildungskontext sind hierbei aber insbesondere vier Schemata zu nennen:

- Bring Your Own Device („BYOD“)

- Get Your Own Device („GYOD“)

- Corporate Owned Personally Enabled („COPE“)

- und einen schuleigenen, vorgehaltenen Gerätepool („Pool“)

Die Unterscheidung der Konzepte kann anhand verschiedener Faktoren erfolgen. Im Folgenden werden die Ansätze anhand der Charakteristika „Eigentum“, „Finanzierung“, „Verwaltung“, „Einsatz von Software“ und „Integration in die Infrastruktur“ betrachtet:

BYOD – Bring Your Own Device

Beim BYOD-Konzept bringen Lernende ein privates Endgerät mit in die Lernsituation: vom Laptop über das Smartphone bis hin zum Tablet. Der Vorteil des BYOD-Konzepts aus Lernendensicht liegt einerseits darin, dass die Eigenverantwortung von Lernenden im Umgang mit technischen Systemen und deren Instandhaltung gefordert ist. Lernende nutzen die Systeme im privaten und Bildungskontext und können sie anhand der eigenen Anforderungen personalisieren.

Auf einer didaktischen Ebene ermöglicht der Einsatz privater Geräte unterschiedliche Möglichkeiten, die aufgegriffen und im Lehr-Lernkontext verankert werden können:

- Durch den Einsatz unterschiedlicher Hard- und Softwarelösungen ist ein Austausch oder Erstellen von digitalen Artefakten an Kenntnisse oder Evaluation von technischen Lösungen gebunden, die Lernende im Schaffensprozess beachten müssen.

- Die Lernenden sind mit der Nutzung der Endgeräte vertraut, wodurch eine Schulung im Umgang mit den Geräten entfallen kann.

- Das Finden von Lösungen im Umgang mit heterogenen Systemen fordert einen kommunikativen und kollaborativen Ansatz von Lernenden.

Durch das BYOD-Konzept ergeben sich aber auch Herausforderungen, wie z.B. die Lizenzierung und Installation von Software, unterschiedliche Patchlevel oder stark in Funktioen abweichende Systeme, die insgesamt zu Kompatibilitätsproblemen führen können. Ebenso muss die Infrastruktur, z.B. hinsichtlich des Netzzugang, so vorgehalten werden, dass sie einem höchst heterogenen Systemumfeld gerecht wird. Beim Einsatz von mobilen Endgeräten ist zudem ein evtl. bestehendes Verbot von mobilen Endgeräten („Handyverbot“) zu beachten, welches dann entsprechend modifiziert werden muss.

GYOD – Get Your Own Device

Im Unterschied zum BYOD-Ansatz, erwerben Lernende beim GYOD-Konzept eine von der Bildungsinstitution vorgegebene Geräteklasse resp. Gerätemodell privat an. Dieser Ansatz stellt sicher, dass im Lehr-Lernkontext ein möglichst einheitliches Hardwareumfeld geschaffen wird, zu lasten der eigenen Präferenz und Anforderungen an Endgeräte. Auch in diesem Ansatz sind die Lernenden für die Instandhaltung des Systems verantwortlich und können es nach eigenen Wünschen personalisieren.

Auf einer didaktischen Ebene ergeben sich durch ein homogenes Systemumfeld allerdings andere Aspekte, beispielhaft:

- Beim Austausch oder Erstellen von digitalen Artefakten können sich Lernende mehr um den Schaffensprozess und das Artefakt an sich konzentrieren, da die Hardwarebasis relativ gleich ist. Dadurch wird weniger Zeit für das Herstellen von Kompatibilität benötigt.

- Durch möglichst gleichartige Systeme können Lernende sich gegenseitige in der Nutzung der Endgeräte unterstützten und Erfahrungen austauschen.

- Dies trifft auch auf das Finden von Lösungen zu.

- Umgang mit den Geräten unterstützten.

Beim GYOD-Konzept ergeben sich analoge Herausforderungen wie beim BYOD-Ansatz, vermeidet aber den Aspekt eines heterogenen Systemumfelds-

COPE – Corporate Owned, Personally Enabled

Das COPE-Konzept steht zwischen dem GYOD- und dem Pool-Ansatz, insofern hier von der Bildungsinstitution zentral Geräte angeschafft werden, diese den Lernenden aber zur Nutzung und Mitnahme überlassen werden.

Der Vorteil dieses Ansatzes liegt in einer organisatorischen Dimension:

- Die zentrale Anschaffung gewährleistet die Kompatibilität von Hard- und Software durch im Vorhinein definierte Einsatzszenarien.

- Endgeräte können vorkonfiguriert an Lernende übergeben werden.

- Die Schulinfrastruktur kann spezifisch auf die Endgeräte angepasst werden.

- Die Lernenden können die Geräte auch im privaten Kontext nutzen und personalisieren.

Dieser Ansatz verlangt aber einen entsprechenden Ressourceneinsatz von Seiten der Bildungsinstitution (Anschaffung und Betreuung).

Pool – Schuleigene Geräte

Beim Pool-Konzept werden Systeme von der Bildungsinstitution zentral angeschafft, administriert und in den eigenen Räumen vorgehalten. Dies können z.B. feste Endgeräte wie Arbeitsplatzrechner in Computerräumen sein, genauso wie vorgehaltene Tablet- oder Laptopwägen. Lernende können diese Endgeräte i.d.R. nicht außerhalb der räumlichen Grenzen der Bildungsinstitution nutzen.

Geräte aus dem schuleigenen Pool können dabei zentral gepflegt, mit Software bestückt und aktualisiert werden. Dabei ist eine Individualisierung durch Nutzer:innen nur bedingt, z.B. durch geräteübergreifende Profile, möglich.

3. Verwaltung von Endgeräten im Schulnetz

Werden von einer Bildungsinstitution viele Endgeräte angeschafft und eingesetzt, stellt die Verwaltung und Administration dieser Systeme eine zentrale Herausforderung dar. Stehen dutzende bis hunderte Geräte zur Verfügung, ist eine manuelle Verwaltung der Systeme als ineffektiv und potentiell fehleranfällig anzusehen, mangelnde Softwarepatches können des Weiteren zu Sicherheitsrisiken führen. Um diesen Umstand zu lösen, sind im Bereich des IT-Managements entsprechende Methodiken entwickelt worden, zu nennen sind dabei u.a. das Clientmanagement (CM) und das Mobile Device Management (MDM).

Beide Ansätze verfolgen grundsätzlich das gleiche Ziel: die zentralisierte Verwaltung von dezentralen Endgeräten in einer Institution / Organisation. Dabei bezieht sich das Clientmanagement tendentiell auf alle Arten von Endgeräten (Arbeitsplatzrechner, Laptops, mobile Endgeräte), während das Mobile Device Management sich spezifisch auf die Gruppe der mobilen Geräte (Smartphone, Tablets, …) bezieht und somit als Spezialfall des Clientmanagements angesehen werden kann.

Das Clientmanagement verfolgt dabei mehrere Ziele:

- Mit Hilfe des Clientmanagements erfolgt eine Inventarisierung und Lizenzmanagement der vorhandenen Hard- und Software. Damit ist ein ganzheitlicher Blick auf die eingesetzten Systeme möglich und der legale Einsatz von Lizenzen wird abgesichert.

- Es wird eine Betriebssystem- und Softwareverteilung, im Sinne automatisierter Installationen, Konfigurationen und Wartung ermöglicht, die den Umgang mit einer Vielzahl von Systemen erleichtert. Im Zuge dieses Verfahrens können Systeme anhand spezifischer Einsatzszenarien vorkonfiguriert und betreut werden.

- Auch die Organisation des Patch- und Sicherheitsmanagements kann somit zentral gesteuert werden. Daran können Testreihen von Updatekompatibilitäten angeschlossen werden, um so den Updateprozess und seine Vereinbarkeit mit der eigenen Infrastruktur zu prüfen.

- Ebenso ist die Fernwartung und Support von Systemen ein Anwendungszweck von Clientmanagement und wird durch eine einheitlichen Softwarestand erleichtert.

Das Clientmanagement ist demnach ein zentraler Ansatz zur Qualitätssicherung in Institutionen / Organisationen, dem definierte Anforderungen an den Einsatzzweck zu Grunde liegen und einer organisierten Einführung bedarf. Hierzu hat das Fraunhofer-Institut für sichere Informationstechnologie hat einen Kriterienkatalog entwickelt, der unter folgendem Link abrufbar ist: Fraunhofer SIT – Ratgeber für eine sichere zentrale Softwareverteilung.

Einen Sonderfall stellt hierbei das Mobile Device Management dar, da mobile Endgeräte wie Smartphones oder Tablets primär als Endkundensysteme konzipiert sind. Gerade im Kontext von BYOD-Konzepten treffen hierbei private Geräte auf Sicherheitsinteressen in organisationseigenen Infrastrukturen. Hierbei sind Aspekte wie Datenschutz, Sicherung von Daten, Software- und Updateverteilung oder Möglichkeiten zur Sperrung und Löschung von Daten bei Geräteverlust zu beachten, ebenso wie die Integration von mobilen Endgeräte in organisationsspezifische Infrastruktur und Dienste.